Oleh: Budiman S. Pratomo

Kemudahan komunikasi melalui Internet tersebut bukan tidak ada bahayanya, karena ketika terhubung ke Internet, berarti komputer kita masuk menjadi bagian dari suatu jaringan yang menghubungkan jutaan komputer di seluruh dunia. Resiko nya, saat ini tidak ada lagi yang bisa menjamin keamanan informasi secara penuh atau 100 persen. Yang ada saat ini adalah kondisi yang secara matematis aman (mathematically secured) maksudnya adalah suatu kesepakatan dari manajemen yang menetapkan bahwa kondisi informasi dianggap aman apabila hanya terjadi satu kali kejadian tidak aman dalam satu milyar kejadian.

Untuk dapat menjamin keamanan secara matematis ini, saat ini telah tersedia beberapa fasilitas pengamanan data yang pada intinya meliputi penggunaan password yang dikombinasikan dengan teknik kriptografi, steganografi, ataupun digital signature. Teknologi pengamanan data tersebut dapat menjamin tingkat keamanan data atau informasi yang kita pertukarkan.

Dalam artikel ini akan dibahas secara singkat mengenai Steganografi, sedangkan artikel mengenai kriptografi sudah pernah penulis bahas dalam artikel dalam edisi BSI beberapa waktu yang lalu. Semoga artikel ini dapat bermanfaat terutama bagi personel yang ingin memulai untuk memahami masalah pengamanan dan pertukaran data/informasi khususnya di lingkungan TNI AD.

Steganografi

Steganografi berasal dari bahasa Yunani, Steganos yang berarti tertutup dan graphein yang berarti tulisan (tulisan yang tertutup). Steganografi merupakan teknik menyembunyikan data rahasia ke dalam sebuah media yang ukurannya lebih besar sehingga data yang disembunyikan sangat sulit dikenali oleh pihak yang tidak berkepentingan.

Steganografi sudah dikenal oleh bangsa Yunani. Herodotus (486 - 425 SM) pada bukunya yang berjudul Histories menceritakan bahwa pada tahun 440 SM, penguasa Yunani, Histiaeus membotaki rambut pelayannya yang setia dan menuliskan pesan di kepalanya. Ketika rambut budak tersebut tumbuh, budak diutus untuk membawa pesan tersebut kepada Aristagoras. Pesan tersebut pada intinya meminta Aristagoras untuk segera melakukan perlawanan terhadap raja Persia. Sedangkan bangsa Romawi mengenal steganografi dengan menggunakan tinta tak-tampak yang terbuat dari campuran sari buah, susu, dan cuka. Apabila tinta tersebut digunakan untuk menulis maka tulisannya tidak tampak. Tulisan di atas kertas baru dapat dibaca dengan cara memanaskan kertas tersebut.

Steganografi sedikit berbeda dengan kriptografi, Steganografi bertujuan untuk menjamin keberadaan pesan itu secara rahasia atau menjamin bahwa seolah-olah tidak terjadi komunikasi antara satu pihak dengan pihak yang lain, sedangkan kriptografi bertujuan membuat suatu pesan itu tidak dapat dimengerti oleh orang yang tidak berkepentingan.

Sebagai ilustrasi dari pengertian tersebut, berikut ini akan diberikan beberapa contoh kriptografi dan steganografi.

Contoh Kriptografi:

Contoh 1.

qANQR1DBwU4D/TlT68XXuiUQCADfj2o4b4aFYBcWumA7hR1Wvz9rbv2BR6WbEUsy

ZBIEFtjyqCd96qF38sp9IQiJIKlNaZfx2GLRWikPZwchUXxB+AA5+lqsG/ELBvRa

c9XefaYpbbAZ6z6LkOQ+eE0XASe7aEEPfdxvZZT37dVyiyxuBBRYNLN8Bphdr2zv

z/9Ak4/OLnLiJRk05/2UNE5Z0a+3lcvITMmfGajvRhkXqocavPOKiin3hv7+Vx88

uLLem2/fQHZhGcQvkqZVqXx8SmNw5gzuvwjV1WHj9muDGBY0MkjiZIRI7azWnoU9

3KCnmpR60VO4rDRAS5uGl9fioSvze+q8XqxubaNsgdKkoD+tB/4u4c4tznLfw1L2

YBS+dzFDw5desMFSo7JkecAS4NB9jAu9K+f7PTAsesCBNETDd49BTOFFTWWavAfE

Contoh 2.

whpxl dnx gl ndqwlq

Dari tulisan tersebut, orang sudah curiga pasti ada sesuatu yang disembunyikan dari kode-kode tersebut, dengan demikian orang akan menduga pasti ada pesan atau terjadi komunikasi dengan adanya cipher text tersebut. Contoh yang pertama adalah teks yang dienkripsi dengan menggunakan PGP (Pretty Good Privacy), salah satu enkripsi email. Sedangkan yang berikutnya adalah pesan yang berbunyi: temui aku di kantin (dengan algoritma substitusi yaitu huruf pertama jadi huruf ketiga dalam alphabet).

Dengan dua contoh tersebut maka tujuan utama dari kriptografi sudah tercapai karena pesan itu sulit atau tidak dapat diketahui oleh orang lain.

Contoh Steganografi:

Susan eats truffles. Under pressure, that helps everything before owning Major Brown.

atau iklan berikut ini:

Setelah engkau rasakan akan nikmatnya gula, hisap aroma rokok ini sampai engkau nyaman ingin nambah.

Dari dua contoh sederhana di atas, orang akan mengira teks itu adalah kalimat biasa tetapi ternyata dibalik teks tersebut ada pesan yang ingin disampaikan. Apabila dilihat setiap huruf pertama dalam pesan tersebut dan dirangkaikan maka akan kita dapatkan pesannya. Pesan yang pertama adalah berbunyi: Set Up the bomb, sedangkan yang kedua adalah Serang hari senin.

Berikut ini beberapa contoh lagi tentang Steganografi yang berupa pesan yang dikirimkan pada saat Perang Dunia:

Contoh 1.

PRESIDENT'S EMBARGO RULING SHOULD HAVE IMMEDIATE NOTICE. GRAVE

SITUATION AFFECTING INTERNATIONAL LAW. STATEMENT FORESHADOWS RUIN

OF MANY NEUTRALS. YELLOW JOURNALS UNIFYING NATIONAL EXCITEMENT

IMMENSELY.

Contoh 2.

APPARENTLY NEUTRAL’S PROTEST IS THOROUGHLY DISCOUNTED AND IGNORED. ISMAN HARD HIT. BLOCKADE ISSUE AFFECTS PRETEXT FOR EMBARGO ON BY-PRODUCTS, EJECTING SUETS AND VEGETABLE OILS.

Dari contoh 1. apabila huruf pertama dari masing-masing kata tersebut dirangkaikan akan menjadi kalimat/ pesan:

PERSHING SAILS FROM NY JUNE I

Demikian pula contoh 2, apabila huruf kedua dari masing-masing kata tersebut dirangkaikan maka akan menjadi pesan yang sama.

Ada lagi contoh teknik Steganografi sederhana yaitu menggunakan template (kertas yang dilubangi) seperti yang digunakan pada waktu memeriksa hasil ujian yang berbentuk pilihan berganda.

THE MOST COMMON WORK ANIMAL IS THE HORSE. THEY CAN BE USED

TO FERRY EQUIPMENT TO AND FROM WORKERS OR TO PULL A PLOW.

BE CAREFUL, THOUGH, BECAUSE SOME HAVE SANK UP TO THEIR

KNEES IN MUD OR SAND, SUCH AS AN INCIDENT AT THE BURLINGTON

FACTORY LAST YEAR. BUT HORSES REMAIN A SIGNIFICANT FIND. ON

A FARM, AN ALTERNATE WORK ANIMAL MIGHT BE A BURRO BUT THEY

ARE NOT AS COMFORTABLE AS A TRANSPORT ANIMAL.

Dengan menggunakan template maka dibalik pesan tersebut ada pesan lain yang dititipkan didalamnya yaitu:

HORSE

FERRY

SANK

IN BURLINGTON

FIND

ALTERNATE

TRANSPORT

Jadi kalau dirangkaikan akan menjadi kalimat HORSE FERRY SANK IN BURLINGTON FIND ALTERNATE TRANSPORT.

Steganografi memerlukan dua sarana yaitu media pembawa (stego-medium) dan data/pesan rahasia (message) yang akan disembunyikan. Steganografi digital menggunakan media digital sebagai media pembawa seperti gambar, suara, teks, atau video, dan data rahasia yang disembunyikan juga dapat berupa citra, suara, teks, atau video.

Apabila medium pembawanya (stego-medium) berupa tulisan maka orang akan mengira pesannya adalah berupa kalimat yang sudah jelas tersebut, walaupun kenyataannya dalam kalimat yang jelas tersebut ada pesan rahasia yang disisipkan yang hanya dapat dipahami oleh orang yang berkepentingan. Apabila medium tersebut berupa gambar maka orang lebih sulit untuk menduga atau mengetahui bahwa dibalik gambar tersebut ada pesan yang akan disampaikan. Seperti misalnya:

Bagaimana Hal tersebut dapat dilakukan?

Seperti halnya teks, gambar/suara pada hakekatnya adalah kumpulan dari bit. Maka untuk dapat melaksanakan pekerjaan ini ada beberapa cara, cara yang paling sederhana adalah menyisipkannya pada bit rendah / least significant bit (LSB) pada data pixel yang menyusun file tersebut. Seperti kita ketahui untuk file dengan format bitmap 24 bit maka setiap pixel (titik) pada gambar tersebut terdiri dari susunan tiga warna merah, hijau dan biru (RGB) yang masing-masing disusun oleh bilangan 8 bit (byte) dari 0 sampai 255 atau kalau dengan format bilangan biner adalah 00000000 sampai 11111111. Dengan demikian pada setiap pixel file bitmap 24 bit kita dapat menyisipkan 3 bit data.

Contoh:

Kita ingin menyisipkan huruf A (001000001) pada bit rendah yang terakhir ke dalam gambar dengan data original sebagai berikut:

(00100110 11101000 11001000)

(00100110 11001000 11101001)

(11001000 00100111 11101001)

Maka susunan data gambar tersebut akan menjadi:

(00100110 11101000 11001001)

(00100110 11001000 11101000)

(11001000 00100110 11101001)

Dari contoh terlihat walaupun disisipkan 9 bit data ternyata hanya tiga bit rendah yang berubah (angka yang ditebalkan), untuk mata manusia maka gambar tersebut tidak akan tampak perubahannya. Dengan metode ini secara rata-rata hanya setengah dari data bit rendah yang berubah.

Secara lebih detail gambar bunga pada contoh di atas melalui suatu software, penyisipan pesan tersebut dapat dijelaskan sebagai berikut (Secara lengkap sampai 14 halaman, namun yang ditampilkan hanya cuplikannya saja pada bit ke 8)

Gambar Tanpa Pesan

Bits: 8 Init: 10000000, Post: 01100101, Data: 00000001

Bits: 7 Init: 01100101, Post: 11001010, Data: 00000000

Bits: 6 Init: 11001010, Post: 10010100, Data: 00000001

Bits: 5 Init: 10010100, Post: 00101000, Data: 00000001

Bits: 4 Init: 00101000, Post: 01010000, Data: 00000000

Bits: 3 Init: 01010000, Post: 10100000, Data: 00000000

Bits: 2 Init: 10100000, Post: 01000000, Data: 00000001

Bits: 1 Init: 01000000, Post: 10000000, Data: 00000000

Gambar Dengan Pesan

Char: "S" (01010011)

Bits: 0 Init: 00000001, Post: 00000010, Data: 00000000

Bits: 1 Init: 00000000, Post: 00000000, Data: 00000000

Bits: 2 Init: 00000001, Post: 00000010, Data: 00000001

Bits: 3 Init: 00000001, Post: 00000010, Data: 00000011

Bits: 4 Init: 00000000, Post: 00000000, Data: 00000110

Bits: 5 Init: 00000000, Post: 00000000, Data: 00001100

Bits: 6 Init: 00000001, Post: 00000010, Data: 00011001

Bits: 7 Init: 00000000, Post: 00000000, Data: 00110010

Char: "e" (01100101)

Char: "t" (01110100)

Char: " " (00100000)

Char: "U" (01010101)

Char: "p" (01110000)

Char: " " (00100000)

Char: "T" (01010100)

Char: "h" (01101000)

Char: "e" (01100101)

Char: " " (00100000)

Char: "B" (01000010)

Char: "o" (01101111)

Char: "m" (01101101)

Char: "b" (01100010)

Untuk lebih menjamin kerahasiaan dan agar tidak mudah diketahui oleh pihak lain, perlu mempertimbangkan gambar yang akan dipakai sebagai medium. Gambar yang tergolong miskin penyamarannya adalah gambar yang terdiri dari simbol-simbol yang warnanya terbatas, sedangkan yang bagus penyamarannya adalah gambar pemandangan, potret alam, dengan warna yang kontras dan banyak warna, dan yang digolongkan paling baik adalah gambar-gambar porno atau gambar-gambar yang sejenisnya. Itulah sebabnya, Cohen menyatakan dugaan terjadinya serangan di WTC 11 September tidak dapat terdeteksi karena para teroris menggunakan Steganografi dengan menyamarkan peta dan rencana serangan melalui situs-situs gambar porno.

Contoh:

|

|

GAMBAR

xxx

|

Miskin Penyamarannya

|

Bagus Penyamarannya

|

Paling Baik Penyamarannya

|

Bagaimana Tingkat Keamanannya?

Meskipun ada beberapa cara bagi seorang kriptoanalis untuk memecahkan pesan rahasia, namun cara yang cukup umum dilakukan adalah dengan melakukan brute-force attack. Dengan cara ini, seseorang mencoba seluruh kemungkinan kunci yang ada, sampai menemukan sebuah kuncinya untuk mendekripsi pesan yang disandikan. Tentunya cara ini bermanfaat hanya jika sudah diketahui algoritmanya, padahal banyak algoritma dalam memecahkan kode rahasia ini. Algoritma yang dikombinasikan dengan panjang kunci dalam bit dapat menjamin keamanan data yang dikirimkan lewat media internet.

Sebagai contoh, algoritma / protokol keamanan DES (Data Encryption Standard) dan SSL (Secure Socket Layer) / RC4 merupakan algoritma yang cukup aman. Berikut ini bukti bahwa kedua algoritma tersebut apabila dikombinasikan dengan panjang bit merupakan hal yang dapat mengamankan data kita, yang ditampilkan dalam dua tabel berikut ini:

Panjang kunci DES

|

Jaminan waktu untuk menemukan kunci

|

40-bit

|

0,4 detik

|

56-bit

|

7 jam

|

64-bit

|

74 jam 40 menit

|

128-bit

|

157.129.203.952.300.000 tahun

|

Serangan brute-force pada DES

Panjang kunci RC4

|

Jaminan waktu untuk menemukan kunci

|

40-bit

|

15 hari

|

56-bit

|

2.691,49 tahun

|

64-bit

|

689.021,57 tahun

|

128-bit

|

12.710.204.652.610.000.000.000.000 tahun

|

Serangan brute-force pada RC4

Memang secara teori bagaimanapun juga seseorang akan dapat menemukan kunci rahasia dari data yang kita kirim. Misalnya, pada tahun 1995, Michael Wierner merancang sebuah chip untuk melakukan brute-force attack pada metoda enkripsi DES. Chip tersebut dapat menemukan kunci rahasia dalam waktu rata-rata 3,5 jam dan kunci itu dijamin dapat ditemukan dalam waktu 7 jam. Harga chip tersebut adalah 1.000.000 dolar AS. Ronald Rivest, salah seorang penemu algoritma RSA, juga pernah menghitung bahwa untuk menemukan kunci RSA 512-bit dengan cara brute-force attack membutuhkan biaya 8,2 juta dolar AS.

Dengan demikian maka tidak boleh diartikan bahwa transfer data melalui internet menjadi tidak aman dan tidak boleh dilakukan. Mengingat betapa sulitnya menembus kode itu maka kita harus meyakininya bahwa metode tersebut adalah aman. Secara mudah pertimbangan kita adalah, apakah biaya yang dilakukan oleh “musuh” untuk melakukan serangan lebih besar dari pada harga informasi yang dienkripsi itu. Jika ya, untuk apa “musuh” melakukan penyerangan dengan biaya milyaran rupiah kalau informasi yang dienkripsi hanya berharga ribuan rupiah saja?

Implikasinya terhadap Tugas Infolahta

Saat ini komunikasi menggunakan media secara fisik seperti pos, paket dan sejenisnya sudah semakin berkurang perannya dan digantikan dengan komunikasi model elektronis. Saat ini orang sudah cenderung berkomunikasi atau mentransfer data penting melalui jalur online yaitu lewat internet. Saat ini pun sudah banyak software yang dapat menjamin pengamanan data secara elektronis dengan algoritma yang semakin sulit untuk ditembus. Bahkan fasilitas e-mail yang paling sederhana pun sudah mengadopsi teknik seperti digital signature dan enkripsi data yang cukup tangguh, sehingga kita tidak perlu ragu lagi untuk mengirimkan data melalui jalur internet.

Dalam menunjang pekerjaan sehari-hari terutama berkaitan dengan pengiriman data mutasi yang berkaitan dengan data personel, Disinfolahtad masih menggunakan jasa paket dengan cara memasukkan data kedalam disket tanpa satu mekanisme pengamanan data sama sekali (maksudnya tanpa enkripsi) dan disket tersebut dimasukkan dalam kardus dan baru kemudian dikirimkan. Metode ini dirasa cukup aman selama ini. Dengan adanya kemajuan teknologi informasi saat ini, Disinfolahta masih tetap menggunakan metode ini dan menggunakan internet kalau terpaksa saja, karena metode ini dirasakan lebih aman.

E-mail merupakan sarana komunikasi yang sangat efektif dan sangat murah saat ini. Dengan email kita dapat melakukan komunikasi dengan cepat dan aman. Secara ringkas bila kita mengirimkan email dengan lampiran (attachment) maka lampiran tersebut akan dipindai (scan) dari virus terlebih dahulu dan kemudian baru dikirimkan. Dengan demikian dari sisi virus pun ini sudah lebih aman. Apabila kita masih merasa tidak nyaman dengan e-mail yang biasa maka kita bisa set e-mail kita menggunakan secure mode. Dan apabila kita masih belum yakin juga maka kita perlu mengamankan data dengan menggunakan metode password, enkripsi atau menggunakan mekanisme pengamanan data yang lainnya. Dengan demikian kita mengirimkan e-mail data kita sudah diproteksi secara bertingkat-tingkat. Kalau kita masih juga merasa belum yakin kalau data itu aman maka sistem password harus diganti-ganti setiap saat dan antara pengirim dan penerima harus ada komunikasi setiap saat.

Apabila kita masih merasa belum aman menggunakan internet, untuk mengirimkan data kita dapat menggunakan Intranet yang hanya diakses dengan sangat terbatas oleh anggota TNI AD saja, ditambah dengan proteksi menggunakan anti virus dan pengamanan data yang bertingkat-tingkat.

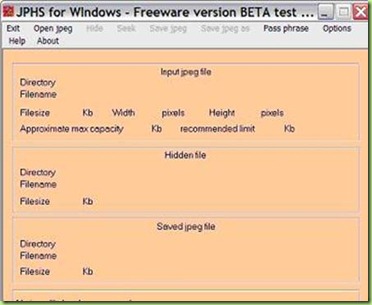

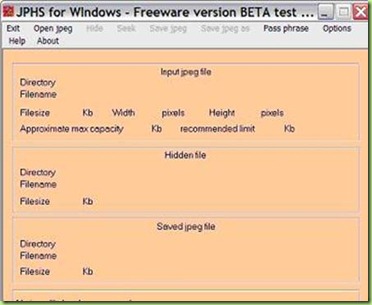

Apabila akan menggunakan metode Steganografi maka ada beberapa software yang dapat dicoba yang saat ini dapat didownload secara gratis. Misalnya, JPHS for Windows. Software ini sudah penulis coba berkali-kali dan Hasilnya cukup bagus baik untuk menyembunyikan pesan dalam bentuk JPG, DBF, XLS, TXT dan sebagainya dengan hasil yang cukup bagus. Yang paling bagus apabila ukuran pesan yang akan dititipkan ukurannya 10 – 15 persen dari file yang dititipi. Dengan demikian, maka data mutasi yang ukurannya sekitar 100 KB masih bisa dititipkan dengan baik pada gambar dengan ukuran 1 MB. Apabila ukurannya lebih besar gambar sudah sedikit berubah dari aslinya. Dengan demikian para Kainfolahta yang ingin mengirimkan data melalui teknik ini dapat mencobanya. Software ini sangat mudah digunakan dan petunjuknya pun mudah diikuti. Berikut ini contoh tampilan dari peranti lunak tersebut.

Caranya, buka software tersebut, siapkan gambar yang akan dijadikan medium dan data mutasi Ins-2. Dengan menggunakan software tersebut maka tinggal dibuka file gambarnya (Open jpeg), kemudian sembunyikan datanya dengan menu (Hide) memasukkan passwordnya, dan simpan gambarnya (Save jpeg as) dan selesai. Maka gambar tersebut siap dikirimkan sebagai cover dari data Ins-2. Begitu sampai di Disinfolahtad, dengan menggunakan cara yang sama dan password yang sama tinggal dibuka (Seek) dan simpan filenya sebagai Mutasi.dbf, misalnya. Dengan, prosedur yang biasa kita lakukan, maka data tersebut siap diproses.

Disamping tugas yang berkaitan dengan keinfolahtaan, para prajurit juga mendapatkan tugas piket baik ditingkat Garnisun maupun Satuan. Setiap saat kita mendapatkan sandi, maka sandi tersebut dikirim menggunakan amplop biasa dan sandi tertulis dengan jelas, walaupun amplop itu diantar oleh orang yang kita percayai. Apabila sandi tersebut dianggap sebagai suatu hal yang rahasia dan jatuh ketangan orang yang tidak berhak, maka dengan mudah orang tersebut menangkap pesan yang akan disampaikan. Dengan demikian apabila kita akan mengacu pada konsep pengamanan berita yang standar dalam lingkungan TNI AD maka minimum untuk pengiriman sandi pun sebaiknya menggunakan metode Steganografi agar pesan itu tidak dapat dengan mudah diketahui oleh orang yang tidak berhak.

Saran

Steganografi sebagai teknologi hendaknya kita manfaatkan sebaik-baiknya dalam menunjang tugas pokok kita. Sampai saat ini saja di Disinfolahta barangkali hal ini masih menjadi sesuatu yang baru, apalagi di kesatuan lain yang tidak berkecimpung dengan teknologi informasi. Bagi yang tertarik untuk mempelajari lebih lanjut ada sumber di internet yang dapat dijadikan titik awal untuk belajar. http://www.infosyssec.com/infosyssec/Steganography/menu.htm. Dari situ juga ada link ke beberapa software yang dapat di download untuk dapat mempraktekkan bagaimana menyisipkan pesan dalam gambar dan sebaliknya melihat apa yang tersembunyi dibalik suatu gambar, baik yang berjalan di bawah DOS ataupun Windows.

Referensi:

1.Gary C. Kessler (2001). Steganography: Hiding Data Within Data 2.http://punkroy.drque.net/PNG_Steganography/Steganography3.php 3.http://www.infosyssec.com/infosyssec/Steganography/menu.htm 4.http://www.geocities.com/amwibowo/resource/komparasi/bab3.html